第一步:BurpSuite扫描工具安装

//来源:http://www.mamicode.com/info-detail-563355.html

Burp Suite 是用于渗透测试web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快渗透应用程序的过程。所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。其安装使用方法如下:

第一步. 下载并安装JDK.

百度搜索关键字 “JDK下载” ,进入Oracle官网(Java原属于Sun公司,Sun公司于2009年4月20被Oracle甲骨文公司收购,所以现在Java属于Oracle公司了)。

进入官网后,下载最新版本的JDK。如下图:

点击Download JDK链接后,进入下载选择界面,勾选Accept License Agreement(接受服务条款),记得一定要把接受条款的单选按钮选中才能下载哦。然后根据自己计算机的操作系统,选择对应版本的JDK,例如小编的电脑是Windows 64位的,那么我就应该下载 Windows x64版本的,如下图,下载到电脑中。

下载到电脑后,运行安装程序。

然后,下一步,安装路径就按照默认的C盘的Program Files文件夹的Java文件夹下面,其他的也默认,如下图:

再点击下一步,自动进入安装环节。然后会提示让你选择这个独立的JRE(Java Runtime Environment,Java运行环境)的安装环境,还是依旧按照默认,装到C盘的Program Files对应的文件夹下面,如下图:

最后,会得到如下安装成功的提示:

第二步:配置环境变量与CLASSPATH值.

要说到安装完成JDK后为啥还要配置一下环境变量,可能很多Java的初学者或者有学过Java的朋友可能都未必能够完全的回答的上来。其实,所谓的环境变量,就是在操作系统中一个具有特定名字的对象,它包含了一个或者多个应用程序所将使用到的信息。例如Windows和DOS操作系统中的path环境变量,当要求系统运行一个程序而没有告诉它程序所在的完整路径时,系统除了在当前目录下面寻找此程序外,还应到path中指定的路径去找。用户通过设置环境变量,来更好的运行进程。所以,如果安装完JDK之后,不配置Java的环境变量,那么,在Dos命令行环境下面,就找不到Java的编译程序和Java的运行程序,也就不能在Dos环境下面进行Java编译与运行程序了。CLASSPATH则表示的是“类”路径,设置CLASSPATH的目的,在于告诉Java执行环境,在哪些目录下可以找到您所要执行的Java程序所需要的类或者包。好吧,废话不多说,下面介绍如何配置Java的环境变量以及CLASSPATH值。

首先,找到你刚才JDK的安装目录,例如,本文中,我电脑的JDK刚才安装在C:\Program Files\Java\jdk1.8.0_40目录下:

然后,回到桌面,计算机-右键-属性,然后,选择左边的高级系统设置,如下图:

进入环境变量设置,可以点击下面的添加按钮,添加相关的环境变量,也可以对已经存在的环境变量进行删除和修改:

接着,我们点击上面的新建按钮,添加一个名为JAVA_HOME的环境变量,对应环境变量值为你刚才电脑安装JDK的路径,例如,我的JAVA_HOME值为:C:\Program Files\Java\jdk1.8.0_40。如下图:

输入完成后,点击保存,即可保存JAVA_HOME环境变量。然后,找到系统变量中名为Path的环境变量,选中,并按“编辑”按钮:

在Path环境变量的末尾添加如下值: ;%JAVA_HOME%\bin (前面有个分号哦) 如下图:

这里要注意了,Path环境变量中的值是以英文分号为分隔符的,所以,在末尾添加JAVA_HOME环境变量时,一定记得用英文分号隔开,其中,%JAVA_HOME%则代表你之前配置的JAVA_HOME的环境变量值,这样,如果下一次JDK位置发生改变,只用修改JAVA_HOME的环境变量值即可。

最后,还需添加CLASSPATH环境变量。

新建一个名为CLASSPATH的环境变量,然后,输入如下值: .;%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\tools.jar; (前面有个圆点和一个分号哦,圆点代表当前路径) 然后点击保存:

最后,点击窗口中的确认,依次退出。退出之后按Windows键+R,输入CMD运行Dos窗口,在窗口中输入命令: javac -version (注意,这里是用的javac命令,这是Java的一个编译命令,-version表示查看版本信息)

至此,JDK以及Java的环境变量已经全部整好了~~~

(接下来可选,学习Java者可看)~接下来还有一个“艰巨的”任务,就是——写一个Hello World程序。。。(不是有一句经典的话叫做“每一个高手都是从Hello World开始的么~~”),来吧,come on!为了纪念这个伟大的时代,以及安装JDK与配置环境变量的来之不易,我觉得,今天不让大家输出一个“Hello World!”了,,,改为输出两个“Hello World!”。^_^

新建一个文件,名为 Hello.java ,保存到D盘的根目录。用文本编辑软件打开,键入如下内容:

public class Hello { public static void main(String[] args) { System.out.println("Hello World!Hello World!"); }} Dos控制台中,用命令切换到D盘:D: ,然后,键入Java编译命令:javac Hello.java 。编译完成后,会发现D盘多了一个Hello.class文件,这就是Java编译得到的字节码文件。

接下来,继续在控制台输入命令:java Hello (注意,这里不要再用javac命令了,java命令就是执行命令,还有,Hello后面不用再带后缀名.class了),如果看到控制台输出两个Hello World! 那么,就说明,你的Hello World已经完成了。

第三步:下载Burp Suite 1.6.12破解版.

下载链接: http://pan.baidu.com/s/1sjsO4wt 密码: mvu5 (警告:请自行检测程序安全性)

下载后解压,含两个文件,双击BurpLoader.jar,即可打开Burp Suite 1.6.12的使用界面。

第四步:Burp Suite 1.6.12的使用.

选择:”I Accept“,即可开启主界面.

将软件版本更新的窗口关闭即可使用。具体使用待下节分析。

第二步:Windows下SQLMAP的安装图解

//来源:http://blog.csdn.net/baigoocn/article/details/51456721

由于SQLMap是利用Python语言写的,所以需要将Python这个语言环境给安装上,以下是详细安装过程:

准备工作:

(1) Windows7/8/10操作系统;

(2) Python2.7.11;

(3) SQLMap

Step1. Python2.7.11下载:

下载地址:

Step2. Python2.7.11安装:

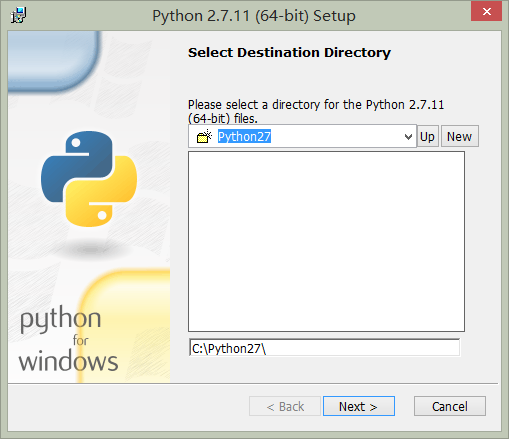

2.1. 直接双击下载好的Python2.7.11安装包,默认,Next;

2.2. 默认,Next;

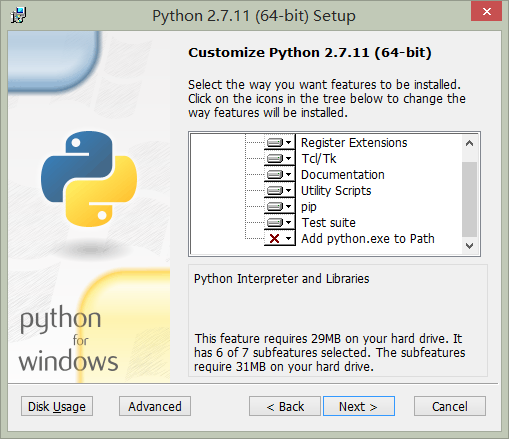

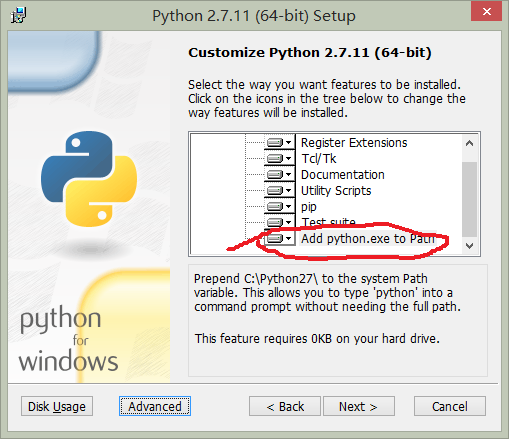

2.3. 将“Add python.exe to Path"项勾选,勾选后安装完成不再需要单独添加环境变量,默认是“去勾选”的;

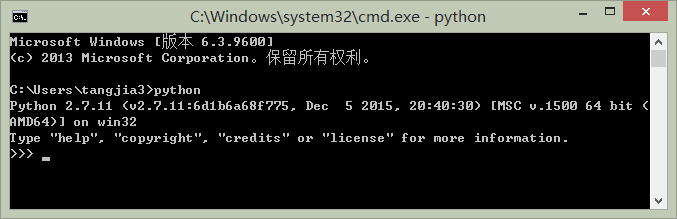

2.4.安装完成后,重启系统,查看是否生效,“Win+R”,输入cmd,然后输入python

Step3: SQLMap下载

下载地址:

Step4: SQLMap安装

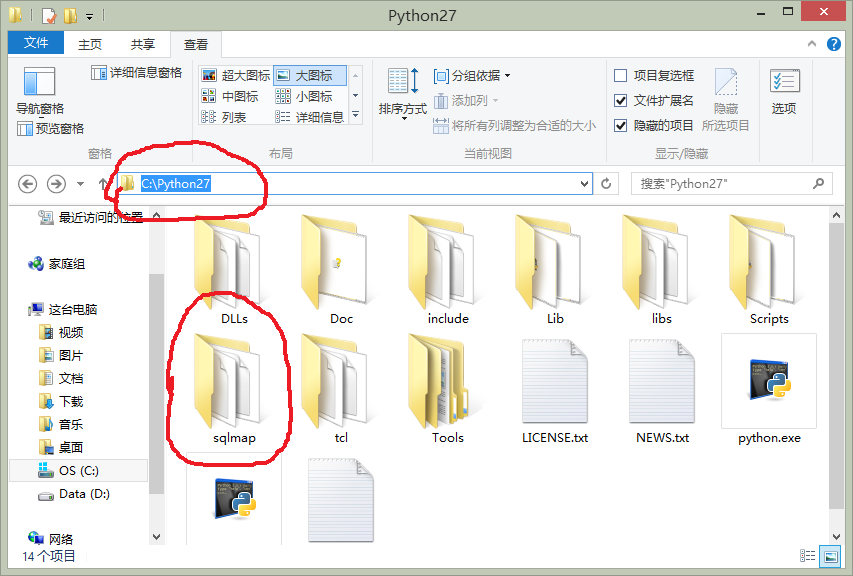

4.1. 将下载的SQLMAP安装包解压到文件夹sqlmap中,并拷贝到 "C:\Python27" 目录下;

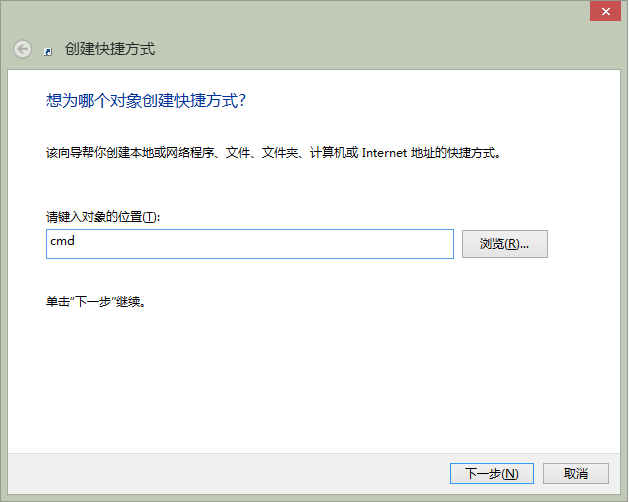

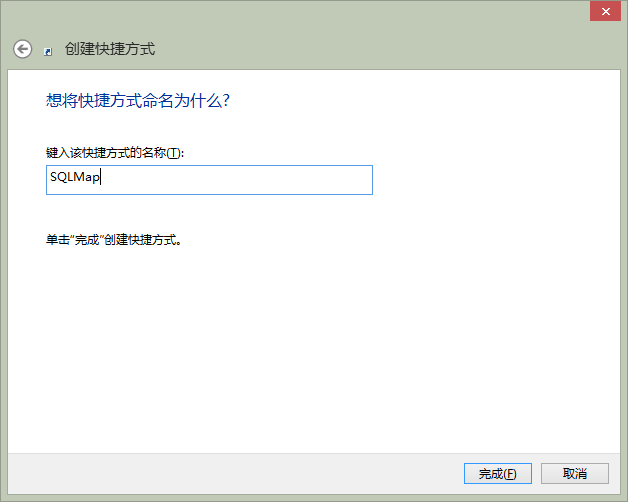

4.2. 然后在桌面新建立一个cmd的快捷方式,并命名为“SQLMap”;

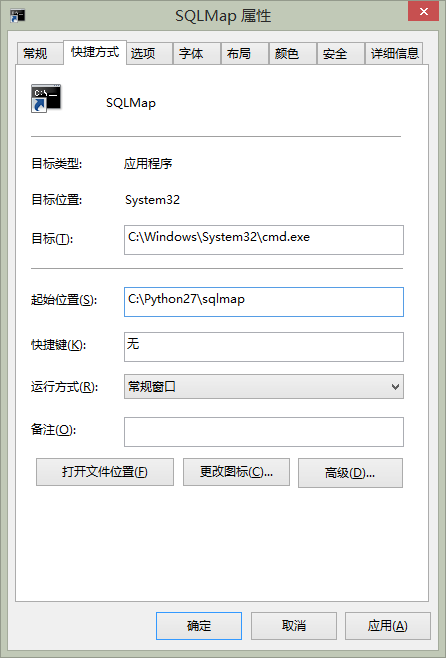

4.3. 然后在新建快捷方式上右键“属性”,将“起始位置”修改为 C:\Python27\sqlmap,然后确定;

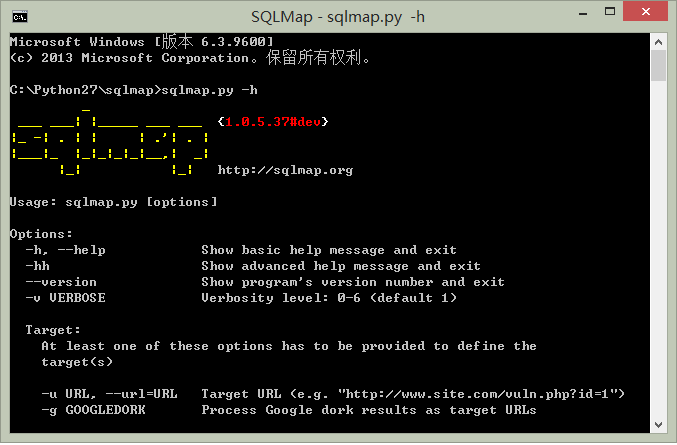

4.4. 双击刚才创建的快捷方式,输入sqlmap.py -h,出现如下信息则表示安装成功。

至此,Over!

第三步:使用

//来源:https://www.cnblogs.com/tdcqma/p/5610235.html

sqlmap可以批量扫描包含有request的日志文件,而request日志文件可以通过burpsuite来获取,

因此通过sqlmap结合burpsuite工具,可以更加高效的对应用程序是否存在SQL注入漏洞进行地毯式的扫描。

扫描方式通常有windows扫描与linux扫描两种。

一、Windows下扫描配置

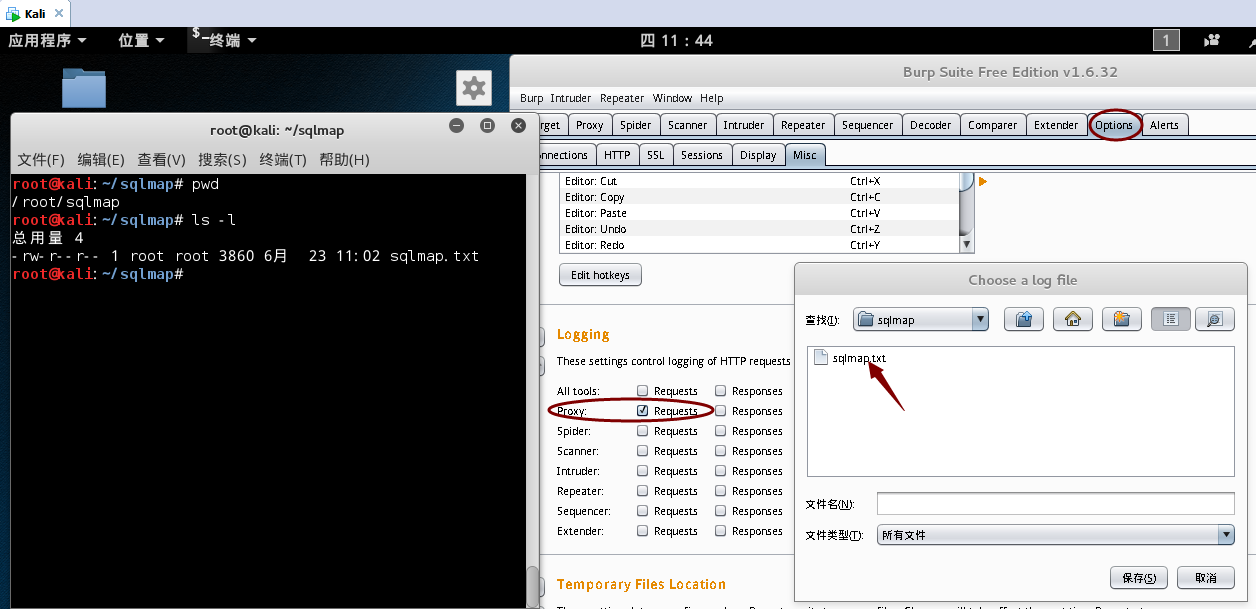

1.配置burpsuite下记录所有的request记录,并保存在指定文件夹。

因为windows下sqlmap工具需要使用python,所以我的sqlmap路径放在了C:\Python27\sqlmap下面,

而收集request的记录文件则命名为C:\Python27\sqlmap\sqlmap.txt文件。

2. 执行命令:sqlmap.py -l sqlmap.txt --batch -smart 即可对sqlmap.txt中保存的所有request进行注入扫描。

Batch:会自动选择yes

Smart:启发式快速判断,节约时间。

window版的sqlmap最后能注入的URL都会保存到C:\Users\Administrator\.sqlmap文件夹下。

二、Linux下扫描配置

1. linux下扫描配置与windows下扫描配置基本上相同,输入命令burpsuite即可弹出burpsuite主窗口

2. 同样的,在burpsuite上设置记录request的日志文件,并保存到你想要保存的路径。

2. 执行命令扫描的时候与windows一样,sqlmap.py -l sqlmap.txt --batch -smart就不啰嗦了。

三、注意事项

最后值得注意一点的就是,如果windows上的sqlmap版本过低的话会很影响扫描结果的,很可能

扫描不出sql注入漏洞,扫描前不妨查一下sqlmap的具体版本吧,尽量用较高版本的sqlmap,

以下是我自己的环境下查到的信息。

- linux下查看sqlmap版本信息:

root@kali:~/sqlmap# sqlmap --version1.0-dev-nongit-201602180a89

- windows下查看到的版本信息

C:\Python27\sqlmap>sqlmap.py --version sqlmap/0.9 - automatic SQL injection and database takeover tool http://sqlmap.sourceforge.netsqlmap/0.9Press Enter to continue...